2017-02-13 08:51:05

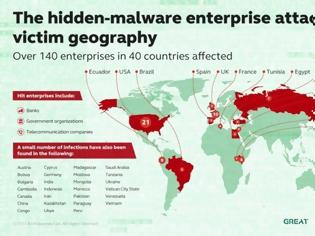

Τράπεζες, εταιρείες τηλεπικοινωνιών και κυβερνητικοί οργανισμοί στις ΗΠΑ, τη Νότια Αμερική, την Ευρώπη και την Αφρική βρίσκονται μεταξύ των κορυφαίων στόχων, με τις διαβόητες ομάδες GCMAN και Carbanak μεταξύ των βασικών υπόπτων. Οι ειδικοί της Kaspersky Lab ανακάλυψαν μια σειρά από «αόρατες» στοχευμένες επιθέσεις που χρησιμοποιούν μόνο νόμιμο λογισμικό: ευρέως διαθέσιμα εργαλεία για δοκιμές διείσδυσης και εργαλεία διαχείρισης, καθώς και το πλαίσιο συνεργασίας PowerShell για την αυτοματοποίηση εργασιών στα Windows – με κανένα αρχείο κακόβουλου λογισμικού να βρίσκεται στον σκληρό δίσκο, αλλά να κρύβεται στη μνήμη. Αυτή η συνδυασμένη προσέγγιση βοηθά στην αποφυγή του εντοπισμού από τεχνολογίες whitelisting και αφήνει τους ερευνητές σχεδόν χωρίς αντικείμενα ή δείγματα κακόβουλου λογισμικού με τα οποία θα μπορούσαν να εργαστούν.

Οι επιτιθέμενοι παραμένουν στο σύστημα για αρκετό χρονικό διάστημα με στόχο να συγκεντρώσουν πληροφορίες πριν τα ίχνη τους εξαφανιστούν από αυτό έπειτα από την πρώτη επανεκκίνηση

. Στο τέλη του 2016, τράπεζες ήρθαν σε επαφή με ειδικούς της Kaspersky Lab στο CIS, οι οποίοι εντόπισαν το Meterpreter (λογισμικό για δοκιμές διείσδυσης που σήμερα χρησιμοποιείται συχνά για κακόβουλους σκοπούς) στη μνήμη των servers τους σε χρονικές στιγμές που υποτίθεται ότι δεν θα έπρεπε να είναι εκεί.

Η Kaspersky Lab ανακάλυψε ότι ο κώδικας του Meterpreter συνδυάστηκε με μια σειρά από νόμιμα σενάρια του PowerShell και άλλα βοηθητικά προγράμματα. Τα συνδυασμένα εργαλεία είχαν προσαρμοστεί σε κακόβουλο κώδικα που θα μπορούσε να κρυφτεί στη μνήμη, συλλέγοντας αόρατα τους κωδικούς πρόσβασης των διαχειριστών του συστήματος, έτσι ώστε οι επιτιθέμενοι θα ήταν σε θέση να ελέγχουν από απόσταση τα συστήματα του θύματος. Ο τελικός στόχος φαίνεται να ήταν η πρόσβαση σε οικονομικές διαδικασίες. Η Kaspersky Lab έκτοτε αποκάλυψε ότι οι επιθέσεις αυτές συμβαίνουν σε μαζική κλίμακα: πλήγματα σε πάνω από 140 δίκτυα επιχειρήσεων σε διάφορους επιχειρηματικούς τομείς, με τα περισσότερα θύματα να βρίσκονται στις ΗΠΑ, τη Γαλλία, τον Ισημερινό, την Κένυα, το Ηνωμένο Βασίλειο και τη Ρωσία. Συνολικά, έχουν καταγραφεί «μολύνσεις» σε 40 χώρες.

Freegr network blog- News about pc, technology.

freegr

Οι επιτιθέμενοι παραμένουν στο σύστημα για αρκετό χρονικό διάστημα με στόχο να συγκεντρώσουν πληροφορίες πριν τα ίχνη τους εξαφανιστούν από αυτό έπειτα από την πρώτη επανεκκίνηση

Η Kaspersky Lab ανακάλυψε ότι ο κώδικας του Meterpreter συνδυάστηκε με μια σειρά από νόμιμα σενάρια του PowerShell και άλλα βοηθητικά προγράμματα. Τα συνδυασμένα εργαλεία είχαν προσαρμοστεί σε κακόβουλο κώδικα που θα μπορούσε να κρυφτεί στη μνήμη, συλλέγοντας αόρατα τους κωδικούς πρόσβασης των διαχειριστών του συστήματος, έτσι ώστε οι επιτιθέμενοι θα ήταν σε θέση να ελέγχουν από απόσταση τα συστήματα του θύματος. Ο τελικός στόχος φαίνεται να ήταν η πρόσβαση σε οικονομικές διαδικασίες. Η Kaspersky Lab έκτοτε αποκάλυψε ότι οι επιθέσεις αυτές συμβαίνουν σε μαζική κλίμακα: πλήγματα σε πάνω από 140 δίκτυα επιχειρήσεων σε διάφορους επιχειρηματικούς τομείς, με τα περισσότερα θύματα να βρίσκονται στις ΗΠΑ, τη Γαλλία, τον Ισημερινό, την Κένυα, το Ηνωμένο Βασίλειο και τη Ρωσία. Συνολικά, έχουν καταγραφεί «μολύνσεις» σε 40 χώρες.

Freegr network blog- News about pc, technology.

freegr

ΜΟΙΡΑΣΤΕΙΤΕ

ΔΕΙΤΕ ΑΚΟΜΑ

ΠΡΟΗΓΟΥΜΕΝΟ ΑΡΘΡΟ

13 Φεβρουαρίου: Ποιοι γιορτάζουν σήμερα

ΕΠΟΜΕΝΟ ΑΡΘΡΟ

Κορυφαίο PC ανακοίνωσε η Corsair με το One

ΣΧΟΛΙΑΣΤΕ